Préambule

La série #INDISEC est un ensemble d’articles dédiés à la production d’indicateurs SSI. Ce chapitre traite des éléments à surveiller dans la gestion des droits et des habilitations.

Le chapitre final se verra agrémenté d’un tableau de bord au format Excel, formalisant tous les points étudiés dans la série. Vous pourrez l’exploiter tout de suite !

Objectifs

Nous nous sommes penchés sur quelques indicateurs clés que nous considérons comme incontournables pour un(e) RSSI, un(e) correspondant(e) sécurité ou toute personne travaillant dans la sécurité opérationnelle. Que vous soyez déjà outillé(e) en tableaux de bords – parfois contraints par le groupe ou une autorité de contrôle – ou que vous partiez d’une feuille blanche, voici quelques retours d’expérience que nous souhaitions vous partager.

Chapitre 4 : Indicateurs liés à la gestion des droits et des habilitations

Avant de commencer

Ce 4e épisode de notre série sur les indicateurs SSI présente les métriques permettant de piloter les droits et les habilitations sur les différentes briques techniques et fonctionnelles d’un système d’information.

Les comptes applicatifs et techniques sont par nature une « porte d’entrée » sur un système d’information. Il est crucial d’avoir une vision claire sur l’usage de ces comptes. Il est également essentiel de s’assurer de l’adéquation entre les comptes provisionnés sur les systèmes, le paramétrage des habilitations, au regard des besoins métiers et des règles de sécurité de l’entreprise.

Pour ce faire, il est nécessaire d’avoir des indicateurs de pilotage fiables et pertinents afin de mesurer les non-conformité, les risques associés et prendre les mesures de remédiations appropriées.

Parlons processus

Pour des raisons évidentes de traçabilité et d’imputabilité, les comptes utilisateurs doivent tous être nominatifs et rattachés fonctionnement à une seule personne.

La fiche de poste de chaque type d’utilisateur doit être associée à une matrice de droits et d’habilitations sur les différents systèmes et applications du SI. Il conviendra de lister par groupe d’utilisateur les systèmes accessibles et les niveaux d’habilitations sur ces systèmes. Ceci permettra d’établir un socle commun « standard » par groupe d’utilisateur. Les cas particuliers de chaque utilisateur pourront être traités en sus et consigné dans la matrice d’habilitation personnelle de l’utilisateur.

Afin de suivre les évolutions d’un collaborateur lors de sa « vie » dans l’organisation, il est primordial d’établir un processus d’échange d’information entre les Ressources Humaines, le management et le paramétrage techniques des droits et habilitations des utilisateurs. En effet, chaque changement métier d’un collaborateur doit potentiellement faire l’objet de modifications techniques sur les systèmes et les applications (modification, désactivation, suppression …).

Cas particulier : les comptes à privilèges génériques (root, admin)

Idéalement, les comptes à privilège génériques ne doivent pas pouvoir être utilisés pour établir une connexion interactive sur un système.

Dans le cas où il n’est pas possible de désactiver ces comptes, ils ne doivent pas être gérés directement par les administrateurs mais par un outil tiers (type bastion) en charge d’authentifier l’administrateur à la machine en fonction de ses habilitations. Dans ce cas, l’administrateur ne connait pas les mots de passe de ces comptes et l’imputabilité des actes techniques est assurée par le bastion d’administration. L’administrateur utilise donc son compte nominatif rattaché à un groupe autorisé à se connecter sur ces composants techniques.

La gestion des comptes nominatifs des administrateurs pourra suivre les mêmes principes que les comptes utilisateurs « standards ».

Cas particulier : les comptes de services

De même que pour les comptes à privilège, les comptes de services peuvent être gérés par un bastion d’administration. Dans ce cas, la gestion de ces comptes et des habilitations associés s’en retrouve simplifié et suit les mêmes principes que les comptes à privilège « classiques ».

Mais dans la plupart des cas, ces comptes sont configurés manuellement dans les applications ou les socles techniques. Dans ce cas, il faudra contrôler régulièrement ces comptes par un processus manuel d’audit et évaluer au cas par cas s’ils doivent être utilisés de la sorte.

Dans tous les cas de figure il faut éviter tout type de compte dont les informations de connexion sont inscrites en clair dans des scripts ou applicatifs.

Description du processus de re-certification des comptes

En support au processus ci-dessus permettant d’assurer l’adéquation entre les comptes/habilitations techniquement configurés sur les systèmes et les besoins métiers de l’entreprise, il convient de mettre en œuvre un processus de contrôle périodique appelé processus de re-certification des comptes.

Les comptes utilisateurs doivent être contrôlés régulièrement pour s’assurer que la liste des utilisateurs déclarés et actifs sur les systèmes est cohérente avec la réelle population habilitée de l’organisation. Nous vous invitons à lire notre article sur le sujet pour plus de précisions. En plus de cette activité, il faut s’assurer que les habilitations

Ce processus de contrôle des comptes peut prendre plusieurs formes :

• Contrôle des comptes et habilitations sous forme d’audits

• Demande de validation managériale régulière (trimestrielle) pour les différents collaborateurs d’une équipe (mail envoyé au manager pour valider la réalité des comptes actifs et la pertinences des droits ou profils associés).

Le choix d’un mode de contrôle dépendra de la typologie des comptes et/ou des risques associés à un usage malveillant de ces comptes.

Ce qu’il faut faire

Il faut ici prendre du recul et s’assurer de la bonne corrélation entre :

- Les changement de poste ;

- Les réaffectation d’équipe projet ;

- Les départs de l’entreprise (cf. chapitre 1 de notre série) ;

- Les changements de droits applicatifs.

Vous aurez bien compris que bien que pouvant être dépendant d’un processus à part entière, les indicateurs calculés lors de notre premier article sont utiles pour effectuer une revue de droits et habilitations efficientes.

Prérequis :

Pour effectuer un tel travail de revue, il faut avoir au préalable (et sinon le construire) :

- Une matrice de corrélation poste / applications ;

- Une matrice de corrélation projet / applications.

Exemple 1 : modification ou suppression de droits

Les indicateurs ci-dessous illustrent nos exemples.

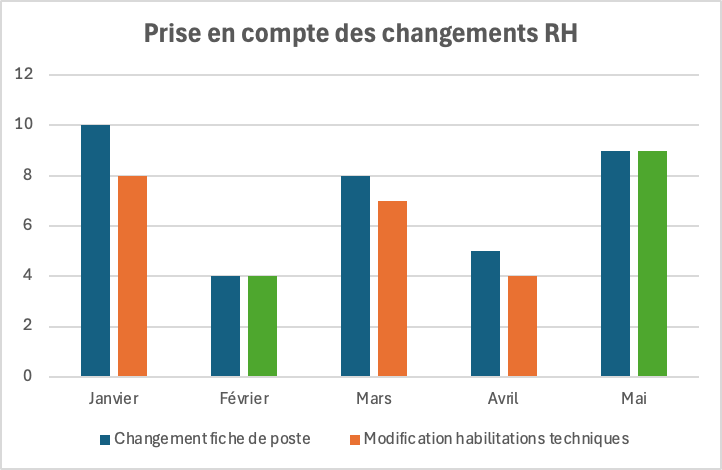

Indicateur 1 : Modification de profils utilisateur suite à changement d’affectation

Objectif : chaque changement doit faire l’objet d’une modification de droits ou d’habilitation

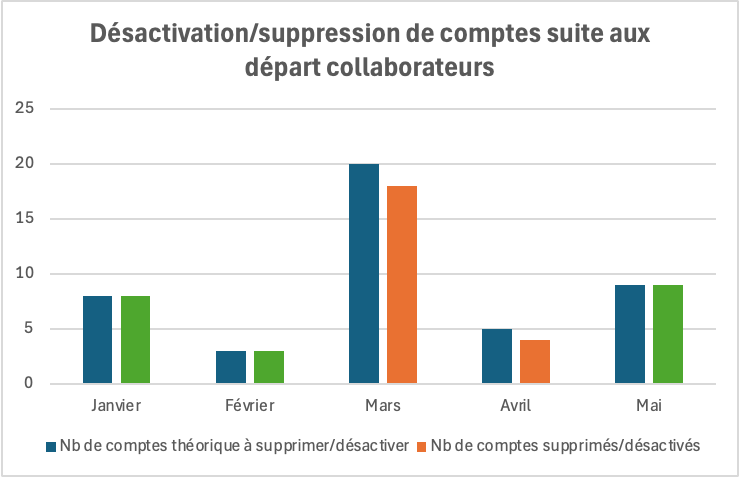

Indicateur 2 : Désactivation/suppression de compte pour chaque départ de l’organisation

Objectif : tous les comptes liés à un collaborateur doivent être a minima désactivé et pour certains supprimés. Le choix entre désactivation et suppression se fera en fonction des besoins spécifiques de l’organisation à garder un historique ou une continuité d’activité sur certaines briques applicatives. Il faudra déterminer une durée maximum de désactivation d’un compte avant suppression

Exemple 2 : Audit de compte ou recertification

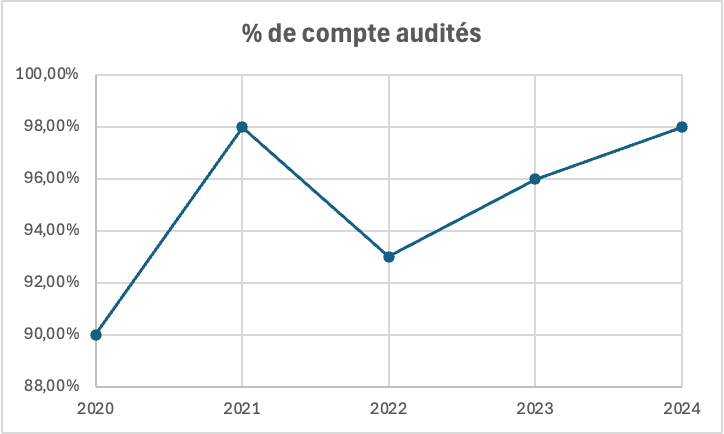

Indicateurs 3 : Volumétrie de compte audités

Objectif : tendre vers 100% des comptes annuellement

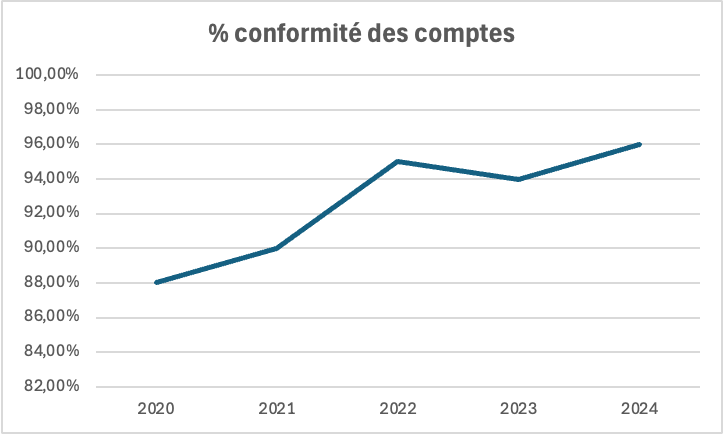

Indicateur 4 : Conformité des comptes

Objectif : la tendance après plusieurs exercices d’audit doit tendre vers 100% (même si 100% reste un objectif très compliqué à atteindre)

En résumé

Les comptes techniques sont les portes d’entrée de votre système d’information. La gestion des habilitations permet d’assurer la cohérence des rôles et responsabilité des collaborateurs, et dans bien des cas la conformité réglementaire de votre activité professionnelle.

A ce titre, une attention particulière devra être portée à la cohérence entre les besoins métiers et le paramétrage des comptes applicatifs sur votre SI. Cette attention devra faire l’objet de contrôles réguliers et mesurés par des indicateurs.

Pour aller plus loin

L’ensemble de ces indicateurs va pouvoir être utilisé pour évaluer la vraisemblance de certains scénarios de vos analyses de risques. Par exemple, si des problématiques de gestion de droits utilisateurs remontent dans vos indicateurs, la vraisemblance des scénarios impliquant de l’usurpation d’identité pourra être pondérés à la hausse.

Il est également possible à partir des différentes matrices de corrélation poste/applications, poste/projet, poste/processus de construire des indicateurs complexes donnant une vision plus stratégique de la prise en compte de la sécurité par les métiers.

Exemple : Indicateur sur les processus associés aux comptes en écarts.

Objectif : identifier quels sont les processus métiers ou techniques pour lesquels la conformité des comptes et des habilitations est en défaut afin de prendre des actions de remédiations : amélioration/simplification du processus, vecteurs de communication entre le processus métier et la sécurité…

Fin du chapitre mais pas de la série !

Notre dossier sur les indicateurs SSI n’est pas terminé, retrouvez nos autres conseils dans nos billets de blogs (L’actualité de Kedros cybersécurité).

Cette série fera l’objet d’un modèle de tableau de bord, livré au dernier épisode !

Suivez nous si vous voulez connaitre la suite !