Préambule

La série #INDISEC est un ensemble d’articles dédiés à la production d’indicateurs SSI. Ce premier chapitre traite des éléments à surveiller dans le processus de gestion des comptes utilisateurs.

Le chapitre final se verra agrémenté d’un tableau de bord au format Excel, formalisant tous les points étudiés dans la saga. Vous pourrez l’exploiter tout de suite !

Objectifs

Nous nous sommes penchés sur quelques indicateurs clés que nous considérons comme incontournables pour un(e) RSSI, un(e) correspondant(e) sécurité ou toute personne travaillant dans la sécurité opérationnelle. Que vous soyez déjà outillé(e) en tableaux de bords – parfois contraints par le groupe ou une autorité de contrôle – ou que vous partiez d’une feuille blanche, voici quelques retours d’expérience que nous souhaitions vous partager.

Chapitre 1 : Indicateurs liés à la gestion des comptes utilisateurs

La gestion des comptes, l’hygiène incontournable

Un des poncifs de la sécurité de l’information est de savoir ce que l’on possède pour pouvoir le protéger. Cette idée s’applique à plein d’usages, on pense facilement à tout ce qui est inventaire : physique, matériel, mais aussi humain ! Regardons donc du côté ressources humaines et posons nous les questions suivantes :

-

Qui travaille dans l’entreprise ?

-

Combien de temps par semaine et avec quel type de contrat (CDI/CDD, alternance…)

-

La personne est-elle toujours active ? Absente ? Pour combien de temps ?

-

S’agit-il d’une personne extérieure à l’entreprise (partenaire, prestataire…)

Il est nécessaire de s’appuyer sur les services RH pour répondre à une bonne partie de ces questions car ils ont la meilleure visibilité sur les arrivées, les départs, les absences longues durées, etc. Il nous arrive souvent de rencontrer des sociétés dans lesquelles les prestataires ne sont pas suivis par les services RH, mais au cas par cas par les managers des prestations concernées, bien souvent sans processus dédié. Inutile de dire que cette absence de formalisation va vous compliquer la tâche !

Quels sont les risques associés ?

Avant d’entrer tête baissée dans la production d’indicateurs, travers que l’on peut avoir lorsque la conformité a pris une part trop importante dans l’entreprise -sans considération des réels besoins métiers – attardons nous sur les risques associés à l’absence d’hygiène informatique sur le sujet :

-

Utilisation du compte non autorisée. Exemple : un collaborateur ayant quitté l’entreprise mais pour lequel les accès distants sont toujours actifs.

-

Utilisation de compte dormant : car non supprimé ou désactivé. Exemple : un interne utilisant le mot de passe d’un collègue en absence longue durée ou d’un stagiaire parti.

-

Utilisation de compte partagé : un compte, plusieurs utilisateurs derrière, un mot de passe partagé, pour économiser sur le prix d’une licence par exemple.

Dans tous les cas il s’agit d’usage abusif du compte, seule la menace change. Cependant les impacts peuvent être importants selon la nature du compte utilisé : plus le compte a de privilèges sur les machines et applications, plus impactant sera le piratage (vol de données, compromission de données, déploiement de logiciels malveillants, la liste est finalement très longue !)

Ce qu’il faut faire

Pour commencer : définir un processus si ce n’est déjà fait !

-

Basique : disposer d’une fiche d’entrée/sortie des internes à faire remplir par les managers concernés : s’assurer ensuite que cette fiche qu’elle existe pour chaque user/départ

-

Avancé : industrialiser avec des SI RH et outils de tickets. La création des accès des collaborateurs et les modalités de sortie doivent être conditionnés par la bonne complétude de ce processus.

Ce processus n’est normalement pas de votre responsabilité, cependant s’il n’existe pas ou s’il perfectible vous devrez intervenir pour avoir le minimum (cf ci dessus)Il ne s’agit pas de définir un processus de gestion des comptes à l’état de l’art mais bien de savoir comment le surveiller, activité dont la responsabilité vous incombe.

Il s’agira ensuite de faire appliquer ce processus et sensibiliser les parties prenantes : c’est typiquement une activité auditable, pragmatique et qui permet – entre autres – de renforcer votre conformité aux mesures énoncées par la 27001 (dans son annexe A).

Et ensuite ?

Vous devrez ensuite distinguer, par périmètres, applications et systèmes les comptes légitimes de ceux qui ne le sont pas. La plupart du temps il faudra se rapprocher des équipes techniques (DSI) pour récupérer des extractions de comptes. Vous devrez ensuite consulter les directions métiers pour faire valider les comptes associés à leurs périmètres. Les comptes sans périmètre devront être étudiés attentivement avec la DSI (ex : compte de tests) et les RH (ex : interne parti depuis longtemps).

La première itération de cette activité est souvent longue, le temps de catégoriser correctement les comptes par directions ou services. Les contrôles suivants devraient être cependant plus rapides.

Lorsqu’un compte est illégitime, il faut savoir pourquoi : s’il n’a plus besoin d’être actif, il peut être soit supprimé soit désactivé (voir note 1).

En tout état de cause, on veillera à ne pas avoir de réactivation ou d’ajout de compte hors processus décrit ci-dessus et on apportera une attention particulière aux comptes à privilèges !

Note 1 : selon les systèmes, il n’est pas toujours possible ou pertinent de supprimer un compte. La désactivation est alors la solution. Il s’agira, selon la nature du compte, d’être en mesure de détecter si le compte est réactivé sans raison valable. Il est possible également de vouloir désactiver un compte plutôt que de le supprimer si l’on veut garder une traçabilité des actions liées au compte et que sa suppression entraine la perte de l’historique.

Mais alors, quel indicateur finalement ?

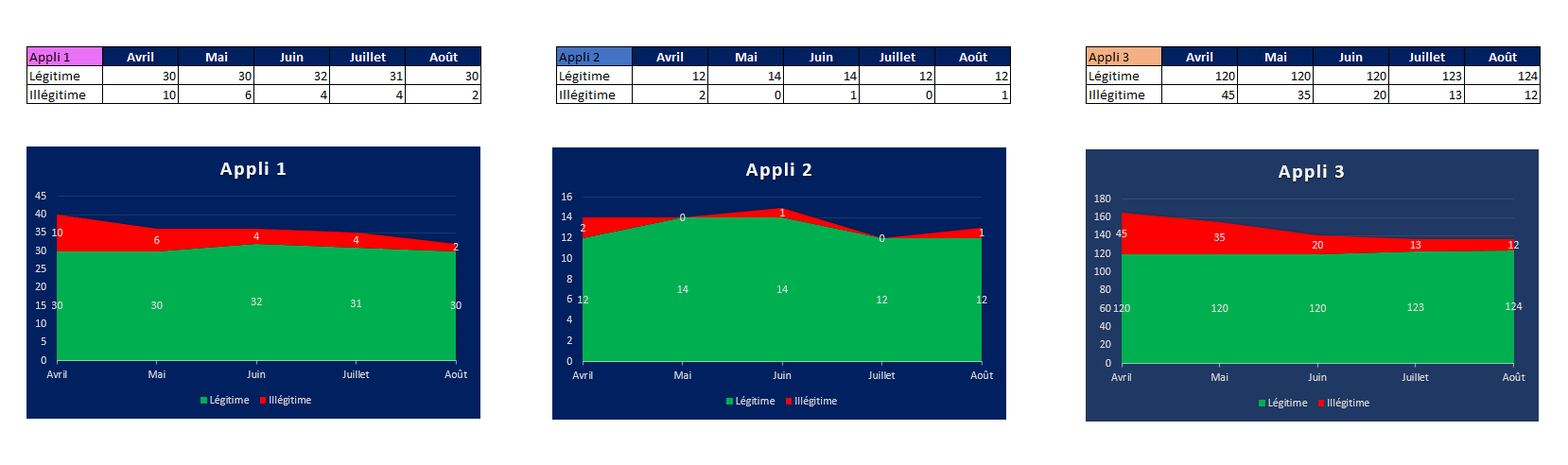

Il s’agira probablement d’avoir non pas un mais plusieurs indicateurs de même nature : autant que de périmètres, systèmes ou applications concernés par votre besoin de contrôle (votre étude risque vous le dira) : pour chacun de ces découpages il vous faudra indiquer :

-

Le nombre total de comptes relevés ;

-

Le nombre de comptes illégitimes (et donc en déduire un %) ;

-

Etudier la tendance à travers le temps.

Ce dernier point est d’autant plus important qu’il permet la détection de problèmes de nature complètement différente : problème dans le process d’attribution, problème dans les contrôles opérationnels (exemple type : compte illégitime non désactivé), indicateur mal calculé, erreurs humaines par manque de sensibilisation… bref de quoi vous occuper !

Exemple de tableau de bord avec 3 indicateurs (1 par application) : Le premier montre une tendance à la baisse, le second des problèmes à la marge, le 3e un incompressible qu’il sera nécessaire de surveiller de près !

En résumé

Il vous faudra donc retenir deux points essentiels :

-

Savoir qui travaille avec le patrimoine informationnel de l’entreprise et en tout temps ;

-

Générer ces indicateurs périodiquement dont la fréquence dépend de l’importance des informations traitées.

Nous conseillons une revue dont la fréquence varie du mensuel au semestriel, en fonction de la sensibilité du périmètre et/ou de la maturité du processus de gestions des comptes.

Ouverture

Il faudra surveiller également les changements de postes en interne car non seulement ils impactent mais ils mettent aussi à rude épreuve votre bonne gestion des habilitations ; en effet disposer d’un compte, c’est bien, lui affecter les bons droits, c’est mieux ! Mais cela fera l’objet d’un autre billet de blog, restez connectés !

Fin du chapitre mais pas de la série !

Notre dossier sur les indicateurs SSI n’est pas terminé, retrouvez nos autres conseils dans nos billets de blogs (L’actualité de Kedros cybersécurité).

Cette série fera l’objet d’un modèle de tableau de bord, livré au dernier épisode !

Suivez nous si vous voulez connaitre la suite !

![[Quiz] Connaissez vous (vraiment) l’ISO 27001 ?](https://kedros-cybersecurite.fr/wp-content/uploads/2025/01/6f884d42-8417-4d4f-af4b-b667a5634f68-400x250.jpg)