Préambule

La série #INDISEC est un ensemble d’articles dédiés à la production d’indicateurs SSI. Ce chapitre traite des éléments à surveiller dans la gestion des configurations d’équipements.

Le chapitre final se verra agrémenté d’un tableau de bord au format Excel, formalisant tous les points étudiés dans la série. Vous pourrez l’exploiter tout de suite !

Objectifs

Nous nous sommes penchés sur quelques indicateurs clés que nous considérons comme incontournables pour un(e) RSSI, un(e) correspondant(e) sécurité ou toute personne travaillant dans la sécurité opérationnelle. Que vous soyez déjà outillé(e) en tableaux de bords – parfois contraints par le groupe ou une autorité de contrôle – ou que vous partiez d’une feuille blanche, voici quelques retours d’expérience que nous souhaitions vous partager.

Chapitre 3 : Indicateurs liés à la gestion des configurations d’équipements

Avant de commencer

Ce 3e épisode de notre série sur les indicateurs SSI présente le pendant du patch management (cf. épisode précédent) permettant d’assurer un bon niveau de robustesse d’un socle technique : la gestion de sa configuration.

La configuration d’un système ou d’une application doit répondre à des enjeux de standardisation pour garantir sa maintenabilité fonctionnelle, mais aussi des enjeux de sécurité à travers le renforcement des configurations. Ce sont ces derniers enjeux que nous allons traiter dans cette article avec une vision indicateur SSI.

Parlons processus

Le processus de sécurisation des configurations est par nature une sous-partie du processus d’intégration des solutions technologiques. Le renforcement sécurité des configurations ne doit pas être décorrélé de la configuration fonctionnelle. Ce renforcement doit être totalement intégré dans le processus de création des socles afin de proposer un niveau de sécurité homogène sur tout le parc informatique de l’entreprise.

Certains systèmes, de par leur nature peuvent poser des problèmes quant aux possibilités de sécurisation : peu d’options de paramétrage possible, équipement dédié fonctionnant en « boite noire »… D’autres systèmes nécessitent au contraire d’être moins renforcés que le standard de l’entreprise afin d’assurer le fonctionnement des applicatifs hébergés sur ces derniers (comme dans le cas d’utilisation d’anciennes technologies). Toutes ces exceptions aux règles de renforcement standards doivent être identifiées et des mécanismes de sécurité complémentaires et/ou périmétriques doivent être proposés afin d’assurer la cohérence du niveau de sécurité du SI.

Points importants

- Les équipements de sécurité doivent bénéficier d’un renforcement de leurs configurations. Ce n’est pas parce qu’un équipement propose un service de sécurité au SI de l’entreprise qu’il est nativement sécurisé !

- Dans le cas de la conteneurisation, il est impératif d’intégrer des renforcements de configuration lors de la création des conteneurs. Evitez d’utiliser des conteneurs « tout fait » trouvés sur Internet pour instancier vos applicatifs !!!

Des guides de sécurisation systèmes, applicatifs et OS sont disponibles sur Internet : CIS Benchmark, guides ANSSI, sites éditeurs …

Il conviendra de sélectionner scrupuleusement les renforcements à mettre en œuvre afin d’assurer le niveau de sécurité adapté à vos risques et votre activité. Attention, dans certains cas, il sera nécessaire d’activer ou de désactiver certains renforcements afin de se conformer aux exigences de support et de fonctionnement des éditeurs. Enfin, il conviendra de mesurer la conformité de vos systèmes aux standards de sécurisation appliqués et assurer une veille active sur ces standards afin de répercuter sur votre SI les évolutions de ces derniers.

Quels sont les risques associés ?

De même que pour la gestion des correctifs de sécurité (cf. épisode précédent), la gestion de la sécurité des configurations est essentielle pour assurer un bon niveau de sécurité de son SI. Il ne faut pas se focaliser uniquement sur les systèmes exposés sur Internet ou autres réseaux non maitrisés. En effet, les nouveaux usages (télétravail, interaction avec des applications dans le Cloud …) ont ouverts les SI et par conséquent exposés ses composants techniques.

Les risques induits par l’absence de renforcement de la configuration des systèmes sont nombreux. Ils permettent à un potentiel attaquant de contourner les mécanismes de sécurité prévus par l’utilisation de logiciels installés par défaut sur les OS (eg. Compilateur, sniffeur réseau), d’exploiter des vulnérabilités de ces logiciels pour prendre le contrôle du système, d’obtenir des informations techniques sur les services applicatifs (eg. Bannière de serveur, messages d’erreur non anonymisés) ou d’accéder à des interfaces techniques permettant la modification du paramétrage des services applicatifs (eg. PHPMyadmin).

Ce qu’il faut faire

Deux angles d’approche pour construire des indicateurs qui mesurent la sécurité de la configuration des serveurs :

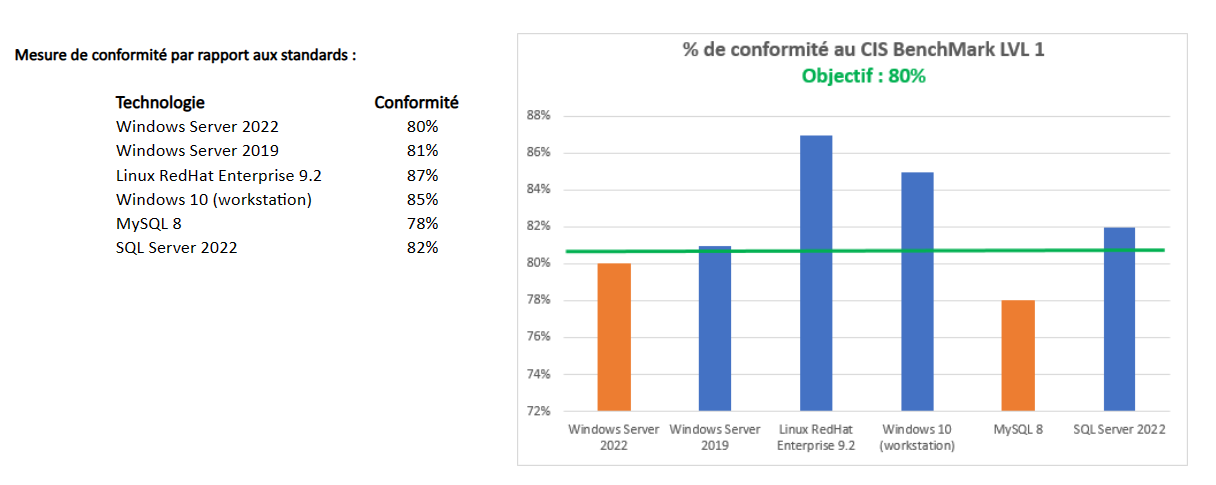

- Mesure de conformité par rapport aux standards :

- Standards : CIS Benchmarck (LVL1 et LVL2) / PCI DSS / Guide du NIST, guide ANSSI …

- Outillage : sonde de scan, script sur les équipements

- Mesure de conformité par rapport aux exigences métiers, normatives ou réglementaires

- Nécessite de construire son propre référentiel par type de socle technique

- Outillage : sonde de scan (nécessite des créer des référentiels « maison »), script sur les équipements.

Quelle que soit votre approche, voici les indicateurs à mettre en œuvre pour mesurer le renforcement de vos configurations :

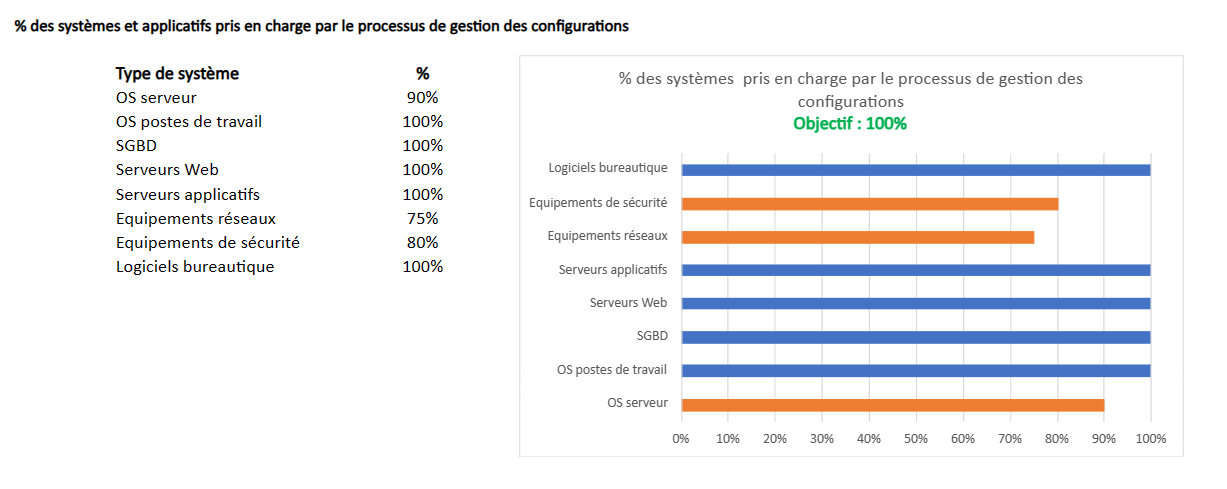

- % des systèmes et applicatifs pris en charge par le processus de gestion des configurations.

- Objectif : 100%

- Niveau de conformité des configurations pour chaque type de système, OS, application.

- Objectif : 100%

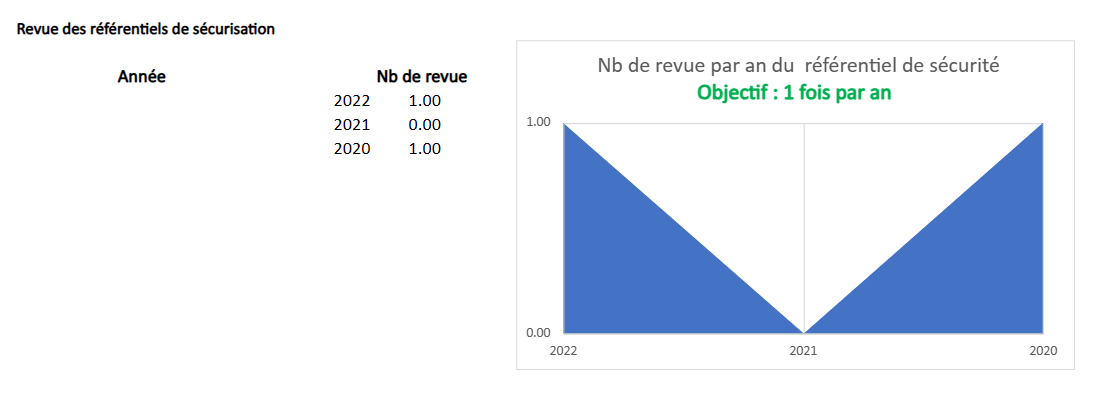

- Revue des référentiels de sécurisation

- Objectif : 1 fois par an

Exemple

Les indicateurs ci-dessous illustrent nos exemples.

En résumé

Le renforcement des configurations est une composante essentielle de la gestion de la sécurité de l’information, même pour les équipements spécifiquement conçus pour renforcer la sécurité. Cela contribue à créer une défense robuste contre les menaces et à protéger les actifs informatiques de l’entreprise.

Il est donc important de prendre en compte les caractéristiques spécifiques de chaque système, d’identifier les exceptions aux règles de renforcement standard, et de mettre en place des mécanismes de sécurité adaptés pour assurer la cohérence du niveau de sécurité du système d’information dans son ensemble. Une approche holistique de la sécurité, combinant des mesures techniques, organisationnelles et humaines, est essentielle pour relever ces défis.

Pour aller plus loin

Pour aller plus loin, il est possible de corréler les indicateurs précédent avec d’autres informations du système de management de sécurité :

- Nombre de vulnérabilités liés à des problèmes de configurations détectés lors d’audits techniques

- Objectif : 0

- Nombre de réévaluation des référentiels de sécurité liés des évolutions de l’appréciation des risque

- Pas d’objectif : indicateur de tendance

Fin du chapitre mais pas de la série !

Notre dossier sur les indicateurs SSI n’est pas terminé, retrouvez nos autres conseils dans nos billets de blogs (L’actualité de Kedros cybersécurité).

Cette série fera l’objet d’un modèle de tableau de bord, livré au dernier épisode !

Suivez nous si vous voulez connaitre la suite !

![[Quiz] Connaissez vous (vraiment) l’ISO 27001 ?](https://kedros-cybersecurite.fr/wp-content/uploads/2025/01/6f884d42-8417-4d4f-af4b-b667a5634f68-400x250.jpg)